セキュリティインシデント対応-有事対応の備えについて

July 30th, 2025

概要

近年、セキュリティの脆弱性を突いたサイバー攻撃が相次いでおり、企業や事業活動に深刻な影響を与えています。

例えば、2024年7月、KADOKAWAから、ランサムウェア攻撃を含む大規模なサイバー攻撃を受けたことが公表され(※1)、複数のサービスが停止したほか、約25万4000人分の個人情報や企業情報の漏えいが判明しました(※2)。また、2024年10月には、情報・システム研究機構から、国立遺伝学研究所の生命情報・DDBJセンターがデータ窃取の脅迫を受けたことが公表され、ランサムウェアを用いないサイバー攻撃(ノーウェアランサム)として注目を集めました(※3)。さらに、2025年4月には、インターネットイニシアティブ(IIJ)から、外部からのサイバー攻撃を受けて同社が提供するサービス利用者約400万人分の情報が漏えいした可能性がある旨が発表されました(※4)。

こうしたサイバー攻撃の被害報告は、年々増加傾向にあり、各企業においても、もはや「対岸の火事」ではなく、身近な危機として認識し対応しなければならない段階に来ているといえます。

そこで、本稿では、サイバー攻撃を受けた場合に実施すべき初動対応についてみていきたいと思います。

※1 www.kadokawa.co.jp「漏洩情報の拡散行為に対する措置ならびに刑事告訴等について」

※2 www.kadokawa.co.jp「ランサムウェア攻撃による情報漏洩に関するお知らせ」

※3 www.ddbj.nig.ac.jp「国際塩基配列データベース「DDBJ」に対するサイバー脅迫に関するご報告」

※4 www.iij.ad.jp「IIJセキュアMXサービスにおけるお客様情報の漏えいについて」

技術的対応

サイバー攻撃を受けたことが発覚した際、初動対応でまず求められるのは、①被害内容の把握と、②被害拡大の防止です。

サイバー攻撃の兆候を認知した際には、まず、攻撃者の要求(ランサムノート)を確認しつつ、その攻撃の範囲及び経路、情報の暗号化の有無及び暗号化された情報の内容、並びに情報の外部への漏えいの有無について、迅速に調査を行う必要があります。

この段階の調査においては、まず、攻撃及び被害に関するログを適切に保全しておくことで、その後の調査分析で、攻撃者がいつ、どこから侵入し、どのデータを窃取等したのかという点が明らかとなります。

このような初期対応・被害実態の把握と並行して(あるいはこれらに先行して)、被害を受けたシステムのネットワークからの切り離しやシャットダウン等の封じ込めの対応も行なうことになります。

なお、これらの調査・対応は、サイバー攻撃に対する有事対応に精通しているフォレンジック業者等の専門家による協力が必須となるため、平時から相談できる体制を整えておくことも有効な対策です。

法的対応

サイバー攻撃に対する法的な対応としては、大きくは、①個人情報保護委員会への報告(※5)/漏えい等のおそれが生じた情報により識別される個人(以下「本人」といいます。)への通知、②(上場企業の場合)各種開示、③取引先との契約関係に基づく対応、④(主に上場企業の場合)決算への影響の精査や監査法人対応等が挙げられます。

※5 ①及び②については、漏えいした情報に個人データが含まれる場合に必要な対応ですが、通常、サイバー攻撃による被害には何らかの個人データが含まれることが多く、また、「漏えい等が・・・発生したおそれのある事態」も含めて広く報告対象となるため、基本的な検討事項として挙げています。

① 個人情報保護委員会への報告/本人への通知

ア 報告/通知が必要な場合(報告対象事態)

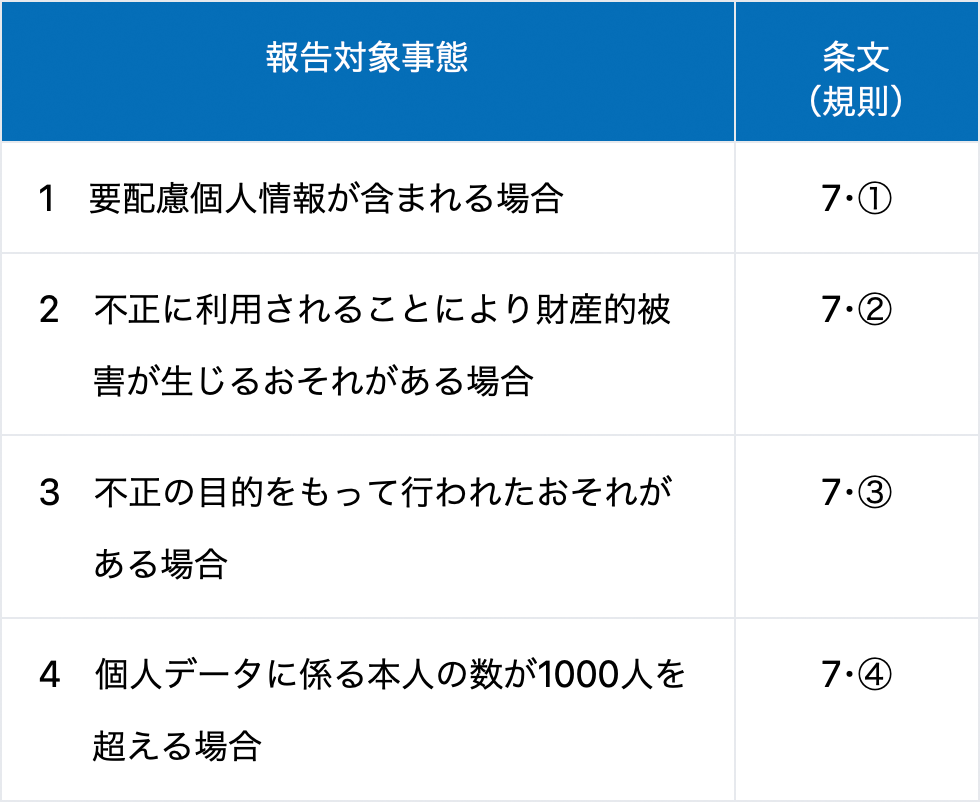

令和2年個人情報保護法(以下「法」といいます。)の改正により、個人情報取扱事業者は、【表1】のとおり、法に定める一定の個人データの漏えい等が発生し、又は発生したおそれのある事態(以下「報告対象事態」といいます。)が生じた場合、個人情報保護委員会への報告及び本人への通知を行う法的義務を負うことになりました(法26条1項本文・個人情報保護法施行規則(以下「規則」といいます。)7条各号、法26条2項本文)。

【表1】報告対象事態(規則7条各号)

報告対象事態 |

条文 |

1 要配慮個人情報が含まれる場合 |

7・① |

2 不正に利用されることにより財産的被害が生じるおそれがある場合 |

7・② |

3 不正の目的をもって行われたおそれがある場合 |

7・③ |

4 個人データに係る本人の数が1000人を超える場合 |

7・④ |

規則7条3号は、「不正の目的をもって行われたおそれ」として、故意によるおそれのある事案を対象としています。そのため、サイバー攻撃等の不正アクセスによる情報の漏えいは、同号に該当するものと解され、実務上、個人情報保護委員会への報告及び本人への通知が必要となることが多いです。

イ 報告/通知すべき事項

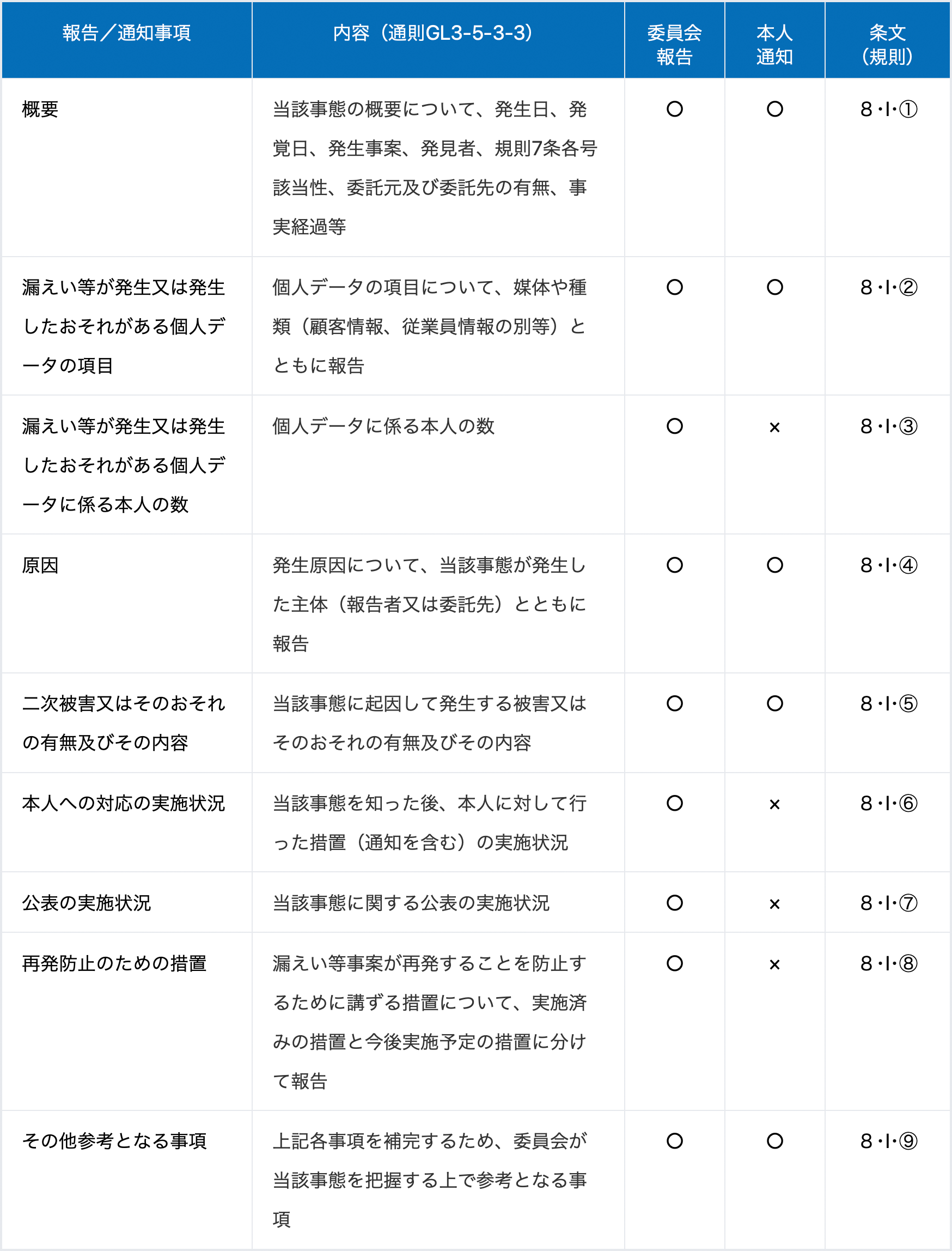

前述のとおり、個人情報取扱事業者は、報告対象事態が生じた場合、個人情報保護委員会に対する報告及び個人への通知を行う法的義務を負うことになります。そして、個人情報保護委員会に対する報告については、規則8条1項各号が定める事項について報告を行う必要があり、本人への通知については、規則10条が定める事項(規則8条1項1、2、4、5、9号)について通知を行う必要があります。具体的な報告/通知事項は、【表2】のとおりです。

【表2】法26条による報告・通知事項(規則8条1項各号、10条)

報告/通知事項 |

内容(通則GL3-5-3-3) |

委員会 |

本人 |

条文 |

概要 |

当該事態の概要について、発生日、発覚日、発生事案、発見者、規則7条各号該当性、委託元及び委託先の有無、事実経過等 | ○ |

○ |

8・Ⅰ・① |

漏えい等が発生又は発生したおそれがある個人データの項目 |

個人データの項目について、媒体や種類(顧客情報、従業員情報の別等)とともに報告 | ○ |

○ |

8・Ⅰ・② |

漏えい等が発生又は発生したおそれがある個人データに係る本人の数 |

個人データに係る本人の数 | ○ |

× |

8・Ⅰ・③ |

原因 |

発生原因について、当該事態が発生した主体(報告者又は委託先)とともに報告 | ○ |

○ |

8・Ⅰ・④ |

二次被害又はそのおそれの有無及びその内容 |

当該事態に起因して発生する被害又はそのおそれの有無及びその内容 | ○ |

○ |

8・Ⅰ・⑤ |

本人への対応の実施状況 |

当該事態を知った後、本人に対して行った措置(通知を含む)の実施状況 | ○ |

× |

8・Ⅰ・⑥ |

公表の実施状況 |

当該事態に関する公表の実施状況 | ○ |

× |

8・Ⅰ・⑦ |

再発防止のための措置 |

漏えい等事案が再発することを防止するために講ずる措置について、実施済みの措置と今後実施予定の措置に分けて報告 | ○ |

× |

8・Ⅰ・⑧ |

その他参考となる事項 |

上記各事項を補完するため、委員会が当該事態を把握する上で参考となる事項 | ○ |

○ |

8・Ⅰ・⑨ |

ウ 個人情報保護委員会に対する報告の方法・時期

個人情報保護委員会に対する報告に際しては、「速報」(規則8条1項、個人情報保護法ガイドライン(通則編)(以下「通則GL」といいます。)3-5-3-3)と「確報」(規則8条2項、通則GL3-5-3-4)の2段階の報告が必要になります。「速報」については、報告対象事態の発生を知った日から3日~5日以内に、「確報」については、報告対象事態の発生を知った日から30日以内(報告対象事態③(不正の目的をもって行われたおそれ)については60日以内)に、前述した報告事項を全て報告する必要があります。そして、前述のとおり、サイバー攻撃は、通常、報告対象事態③に該当するものと解されますので、「確報」については、報告対象事態の発生を知った日から60日以内に行う必要があります。前記【表2】のとおり、報告すべき事項は多岐にわたります。速報では、規則8条1項各号に定める報告事項のうち、把握している限りの事項を報告すれば足りますが(規則8条1項括弧書き)、確報では、上記事項の全てを報告しなければならないため(※6)、実務上のタイムラインとしては、かなり厳しいものとなるのが通常です。特に、規則8条1項1号から5号までの事項については、フォレンジック業者等のセキュリティ専門業者の関与が事実上不可欠となっているため、上記報告の観点からも、インシデントを把握した段階で、早期に、セキュリティ専門業者に依頼する必要が高いといえます。

エ 本人への通知の方法・時期

本人への通知に際しては、報告対象事態の発生を知った後、当該事態の状況に応じて速やかに(※7)、当該本人の権利利益を保護するために必要な範囲において、前述した通知事項を通知する必要があります(規則10条)。ここで想定される「本人」としては、法人顧客の担当者、個人顧客、従業員、株主等が考えられ、それぞれの属性ごとに、適切な文案を作成することが重要となります。また、通知方法としては、本人に対して個別通知すれば足りるため、本人に対する郵送やメールが想定されていますが、実務上、本人全員のメールアドレスや住所を把握できる場合は稀であり、本人全員への通知が困難な場合も少なくありません。そのため、このような場合には、本人の権利利益を保護するため必要なこれに代わるべき措置(代替措置)として、HPでの公表等の対応によることも認められており(法26条2項ただし書き、通則GL3-5-4-5)、実務上、それらの対応によることも多くあります。しかしながら、代替措置による場合には、インシデントの被害者以外にも広く情報が発信されてしまうため、公表文については、事後的な検証にも耐えうるように、特に慎重に検討することが求められます。

※6 ただし、「確報」についても、合理的努力を尽くした上で、一部の事項が判明しておらず、全事項を報告することができない場合には、その時点で把握している内容を報告し、判明次第、報告を追完することで足りるとされています(通則GL3-5-3-4)。

※7 報告対象事態の状況によっては、報告対象事態の発生を知った時点で通知を行うことは、かえって被害が拡大したり、混乱が生じることがあります。そのため、個人情報保護委員会に対する報告と異なり、本人への通知の実施時期については、ある程度幅のある規定がなされています(通則GL3-5-4-2参照)。

② (上場企業の場合)各種開示

ア 適時開示

上場企業においては、「災害に起因する損害又は業務遂行の過程で生じた損害」が発生した場合には、いわゆる軽微基準に当たるものを除き、直ちにその内容を開示(適時開示)しなければならないため(有価証券上場規程(東京証券取引所)(以下「上場規程」といいます。)402条2号a)、サイバー攻撃に起因して損害が発生した場合には、その損害の内容や規模によっては、適時開示を行う必要があります。開示する内容としては、サイバー攻撃及び被害等の概要、漏えい等の可能性がある情報の項目、発覚の経緯、開示時点までの対応状況、今後の見通し等が考えられます。 さらに、上記に該当しない場合であっても、セキュリティインシデントの発生やそれに伴う意思決定が、「上場会社の運営、業務若しくは財産又は当該上場株券等に関する重要な事実であって投資者の投資判断に著しい影響を及ぼす」場合にも適時開示をしなければならないため(上場規程402条2号x)、適時開示の要否については、損害の発生が明確でない段階から、慎重に検討する必要があります。 なお、インシデントが発生したのが上場企業自身ではなくそのグループ会社であった場合も、当該インシデントに伴う影響の大きさ等の諸事情に鑑みて、適時開示の要否を検討する必要があります。また、厳密な意味での適時開示の必要性はないと判断される場合であっても、自主的な開示を行う場合もあります。

イ 臨時報告書の提出

上場会社においては、「財政状況、経営成績及びキャッシュ・フローの状況に著しい影響を与える事象」(企業内容等の開示に関する内閣府令19条2項12号)が発生した場合には、臨時報告書を提出しなければならないため(金融商品取引法24条の5第4項)、サイバー攻撃に起因して発生した損害の内容や規模によっては、上記に該当するものとして、臨時報告書の提出を求められることになります。

③ 取引先との契約関係に基づく対応

サイバー攻撃により窃取される情報は、必ずしも個人情報に限られません。近時のランサムウェア攻撃においては、企業内のネットワークに侵入し、ファイルサーバから大量のデータが外部に送信され、その中には、取引先から受領した電子データも含まれることが多く、自社の機密情報だけでなく、取引先の機密情報の漏えいの問題が生じる場合もあります。そして、サイバー攻撃により窃取された情報の中に、取引先の機密情報が含まれていた場合には、取引先との機密保持契約に違反するものとして、債務不履行責任を問われるおそれがあります。 さらに、近年、LINEヤフー株式会社(2023年10月 ※8)や株式会社イセトー(2024年5月 ※9)の個人情報漏えい事件など、セキュリティの甘い企業を踏み台にして、当該企業と取引のある企業に対しても攻撃を行う、いわゆるサプライチェーン攻撃も多く行われていますが、このようなサプライチェーン攻撃によって取引先企業に損害を与えた企業は、自社のセキュリティ体制等に不備が認められれば、取引先企業との契約に基づいて債務不履行責任を負う可能性があります。 したがって、サイバー攻撃を受けた企業は、自社が負う責任の拡大を防止すべく、上記の各観点に基づき、どのような情報が窃取されたのか、あるいは、サイバー攻撃はどの範囲にまで広がったのか(取引先企業にアクセスしていないか)等について、自社の把握している情報を速やかに開示することが求められます。

※8 www.lycorp.co.jp「不正アクセスによる、情報漏えいに関するお知らせとお詫び」

※9 www.iseto.co.jp「ランサムウェア被害の発生について(続報2)」

④ (主に上場企業の場合)決算への影響の精査や監査法人対応

発生したセキュリティインシデントが企業の業績等に与える影響が大きいと見込まれる場合、当該インシデントによる財務インパクト等を精査する必要があります。また、その精査結果や、会計年度末までに当該財務インパクトの大きさを確定できるか否かによっては、監査法人から引当金の要否等を巡って説明を求められる場合があります。

最後に

今回は、セキュリティインシデントが生じた場合における企業の初動対応についてみていきましたが、これらは時間的余裕がないまま、次々と決断を迫られるため、セキュリティインシデント対応に精通している専門家の協力が不可欠といえます。そのため、有事対応はもちろんのこと、平時からの備えが非常に重要です。弊所では、平時における体制の整備や有事対応について豊富な経験を有しておりますので、更に詳しくお知りになりたい場合は弊所のITプラクティスグループにご相談ください。

本記事の内容は、公開日現在のものです。最新の内容とは異なる場合がありますので、ご了承ください。